# H3C防火墙- 动态NAT配置

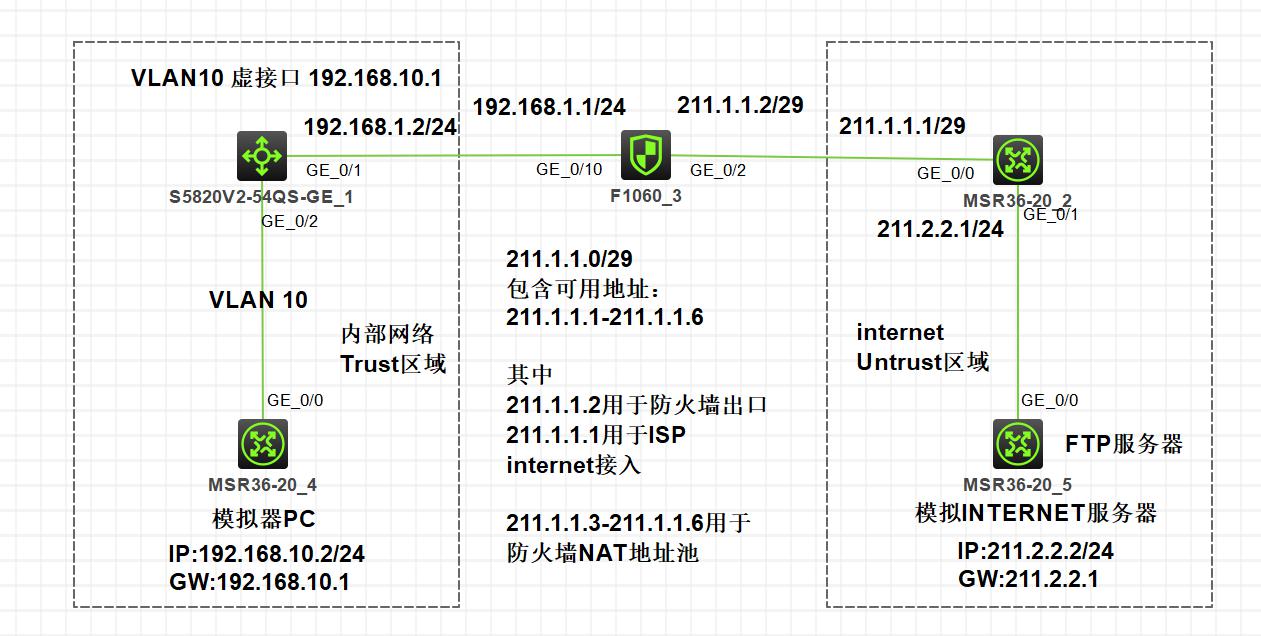

# 实验拓扑

实验四:基于包过滤策略的Trust访问Untrust动态NAT配置

补充:在实际网络,我们通常在防火墙上做NAT(网络地址转换)

# 实验需求

1.按照拓扑配置IP地址(内部网络PC与外网服务器使用路由器模拟)

2.实现内部网络互通,外网区域互通,外网服务器开启FTP服务

3.防火墙配置对应区域添加相应端口,并配置相应访问控制策略实现内部网络访问internet予以放行

4.防火墙创建NAT地址池,地址范围为211.1.1.3到211.1.1.6,出接口上应用

5.测试内部网络是否可以访问外网服务器FTP服务

6.扩展:WEB方式配置NAT

# 实验解法

1.按照拓扑配置IP地址略

说明:模拟PC网关使用默认路由指即可,SW1的g1/0/1更改接口模式为路由模式即可配置IP

2.实现内部网络互通,外网区域互通,外网服务器开启FTP服务略

说明:可通过默认与静态路由实现

3.内部网络访问internet予以放行

步骤一:防火墙创建安全域添加相应接口

[FW1]security-zone name Trust

[FW1-security-zone-Trust]import interface g1/0/10

[FW1]security-zone name Untrust

[FW1-security-zone-Untrust]import interface g1/0/2

步骤二:防火墙上配置访问控制列表,对从内部网络IP地址段访问Internet予以放行

[FW1]acl advanced 3000

[FW1-acl-ipv4-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination

any

步骤三:配置域间安全实例,从trust到untrust安全域执行访问控制列表3000

[FW1]zone-pair security source trust destination untrust

[FW1-zone-pair-security-Trust-Untrust]packet-filter 3000

4.防火墙创建NAT地址池,地址范围为211.1.1.3到211.1.1.6,出接口上应用

[FW1]nat address-group 1

[FW1-address-group-1]address 211.1.1.3 211.1.1.6

[FW1-GigabitEthernet1/0/2]nat outbound 3000 address-group 1

5.测试内部网络是否可以访问外网服务器FTP服务

<PC>ftp 211.2.2.2

Press CTRL+C to abort.

Connected to 211.2.2.2 (211.2.2.2).

220 FTP service ready.

User (211.2.2.2:(none)): zx

331 Password required for zx.

Password:

230 User logged in.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

227 Entering Passive Mode (211,2,2,2,116,135)

150 Accepted data connection

drwxrwxrwx 2 0 0 4096 Feb 7 12:55 diagfile

-rwxrwxrwx 1 0 0 43136 Feb 7 12:55 licbackup

drwxrwxrwx 3 0 0 4096 Feb 7 12:55 license

-rwxrwxrwx 1 0 0 43136 Feb 7 12:55 licnormal

drwxrwxrwx 2 0 0 4096 Feb 7 12:55 logfile

-rwxrwxrwx 1 0 0 0 Feb 7 12:55 msr36-cmw710-boot-a7514.bin

-rwxrwxrwx 1 0 0 0 Feb 7 12:55 msr36-cmw710-system-a7514.bin

drwxrwxrwx 2 0 0 4096 Feb 7 12:55 pki

drwxrwxrwx 2 0 0 4096 Feb 7 12:55 seclog

226 9 matches total

ftp>

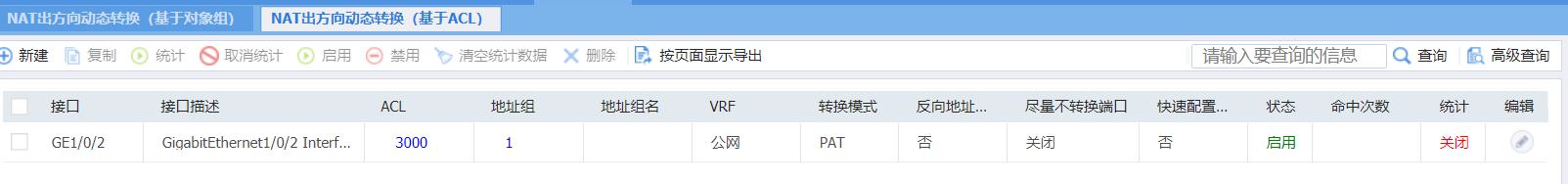

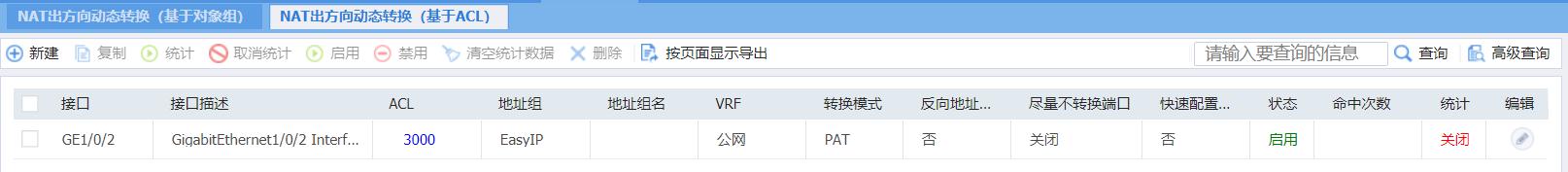

6.WEB方式配置NAT

说明:关于动态NAT说明,有三种模式,分别是PAT、NO-PAT、Easy NAT,

在接口模式下如果使用指令 nat outbound 3000 address-group 1 则为PAT模式,

即内部地址:内端口号<--->地址池中外部地址:外端口号,由进行传输层的端口变化

说明:如果使用指令 nat outbound 3000,为Easy NAT 转换模式,

即内部地址:内端口号<--->接口IP地址:外端口号,进行传输层端口的变化

说明:如果使用 nat outbound 3000 address-group 1 no-pat ,为no-pat模式

即内部地址<--->地址池外部地址,没有进行传输层端口变化