# H3C防火墙-IPSec典型配置

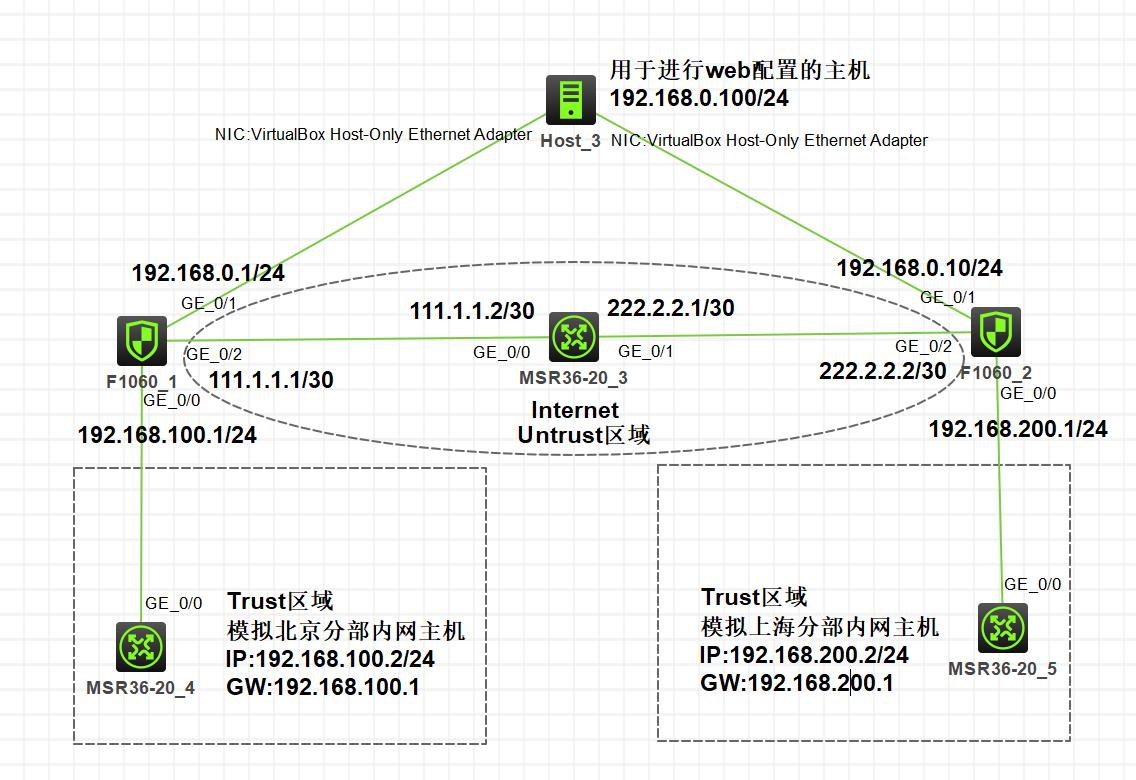

# 实验拓扑

实验六:基于对象策略的IPsec典型配置

# 实验需求

1.根据图示配置IP地址

2.防火墙中创建Managemet安全域并加入g1/0/1端口用于PC登录web方式进行管理

3.登录web管理界面对两台防火墙进行配置

# 实验解法

1.根据图示配置IP略

2.防火墙中创建Managemet安全域并加入g1/0/1端口用于PC登录web方式进行管理略

3.登录web管理界面对两台防火墙进行配置

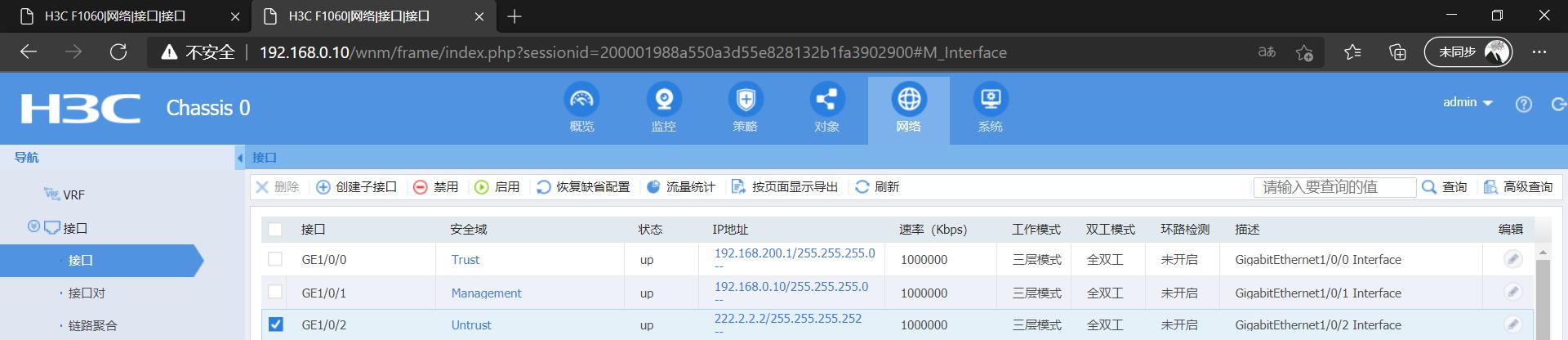

步骤一:在FW1和FW2上完成接口配置,加入接口到相应安全域

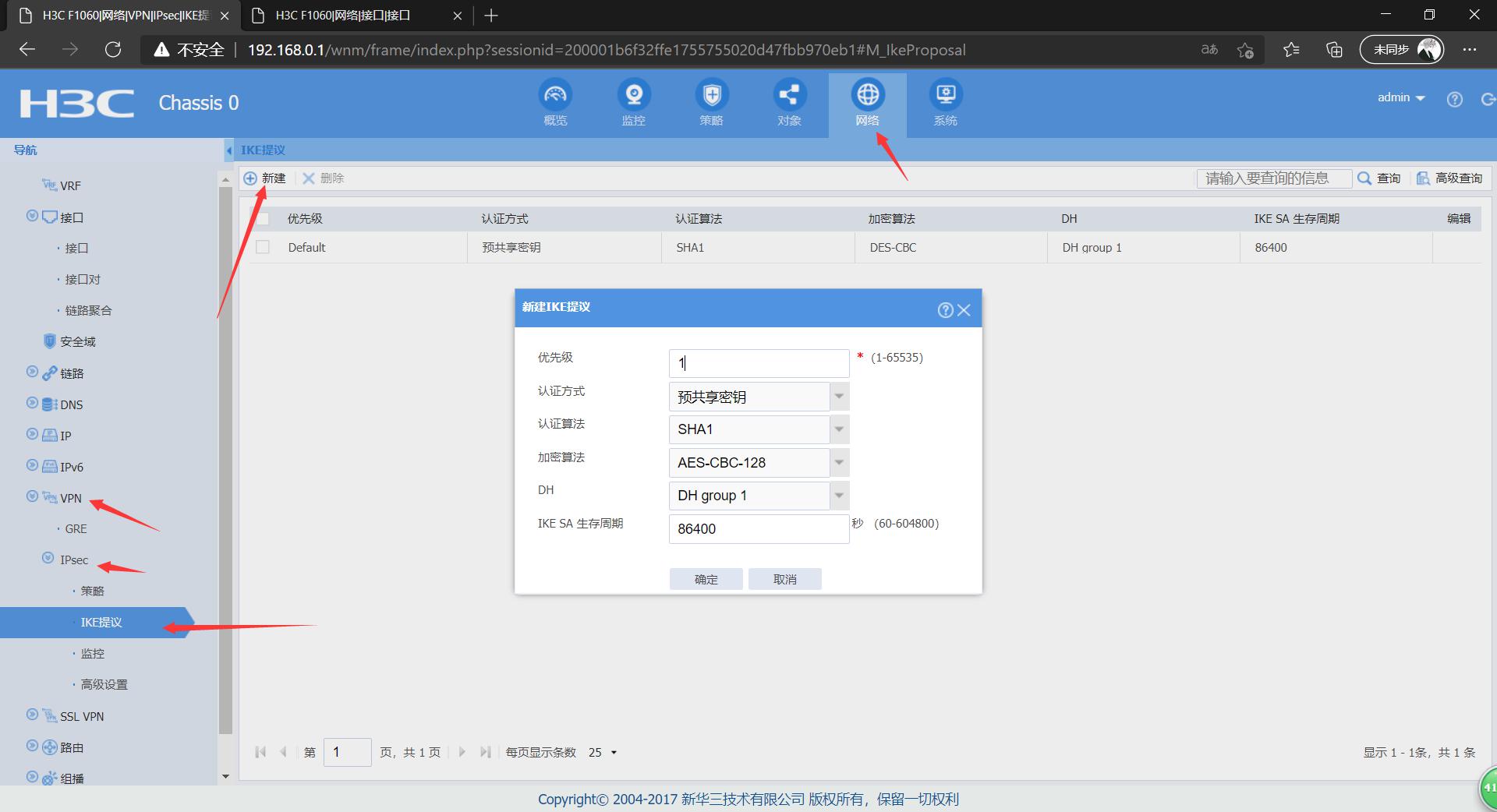

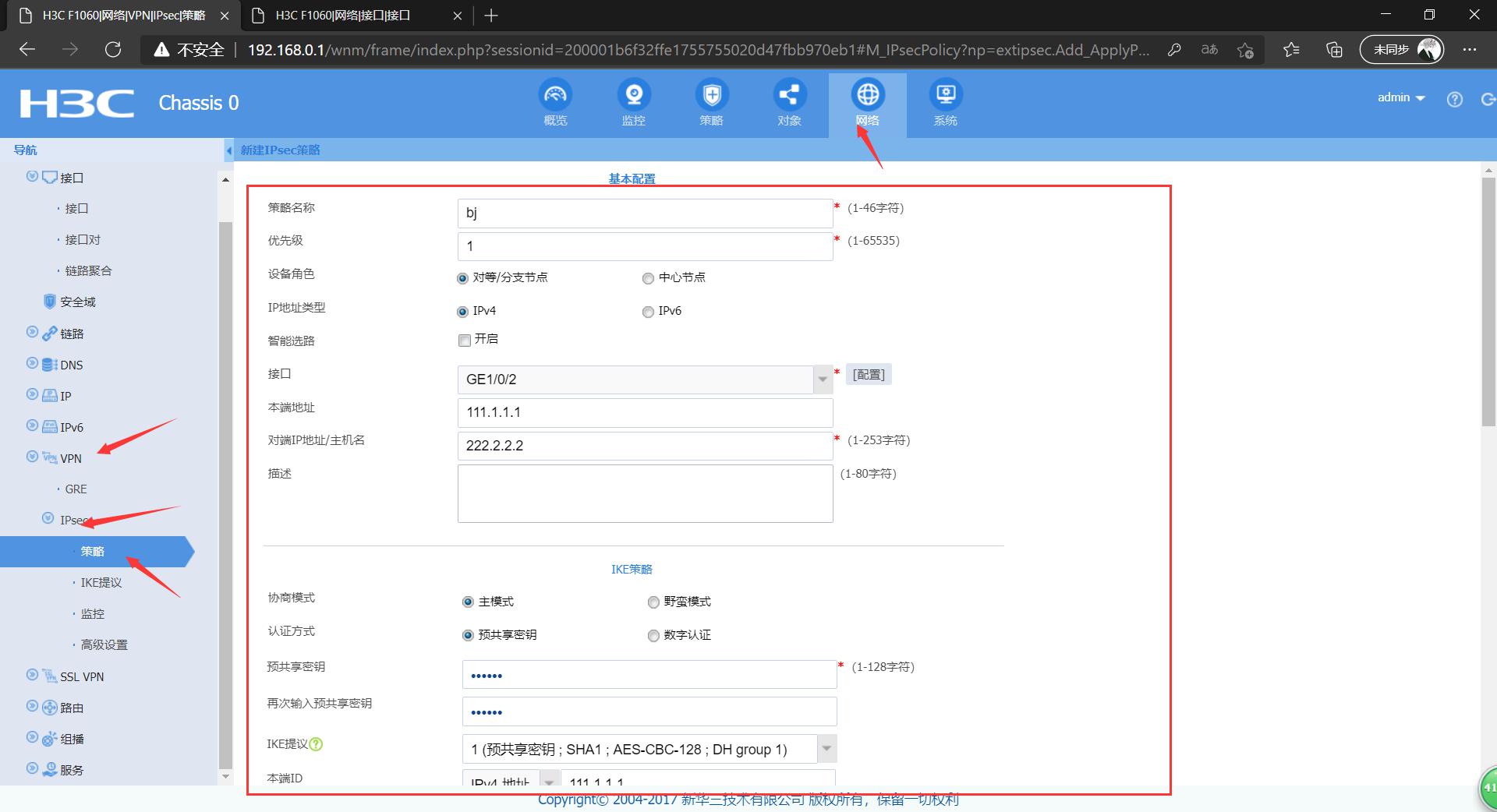

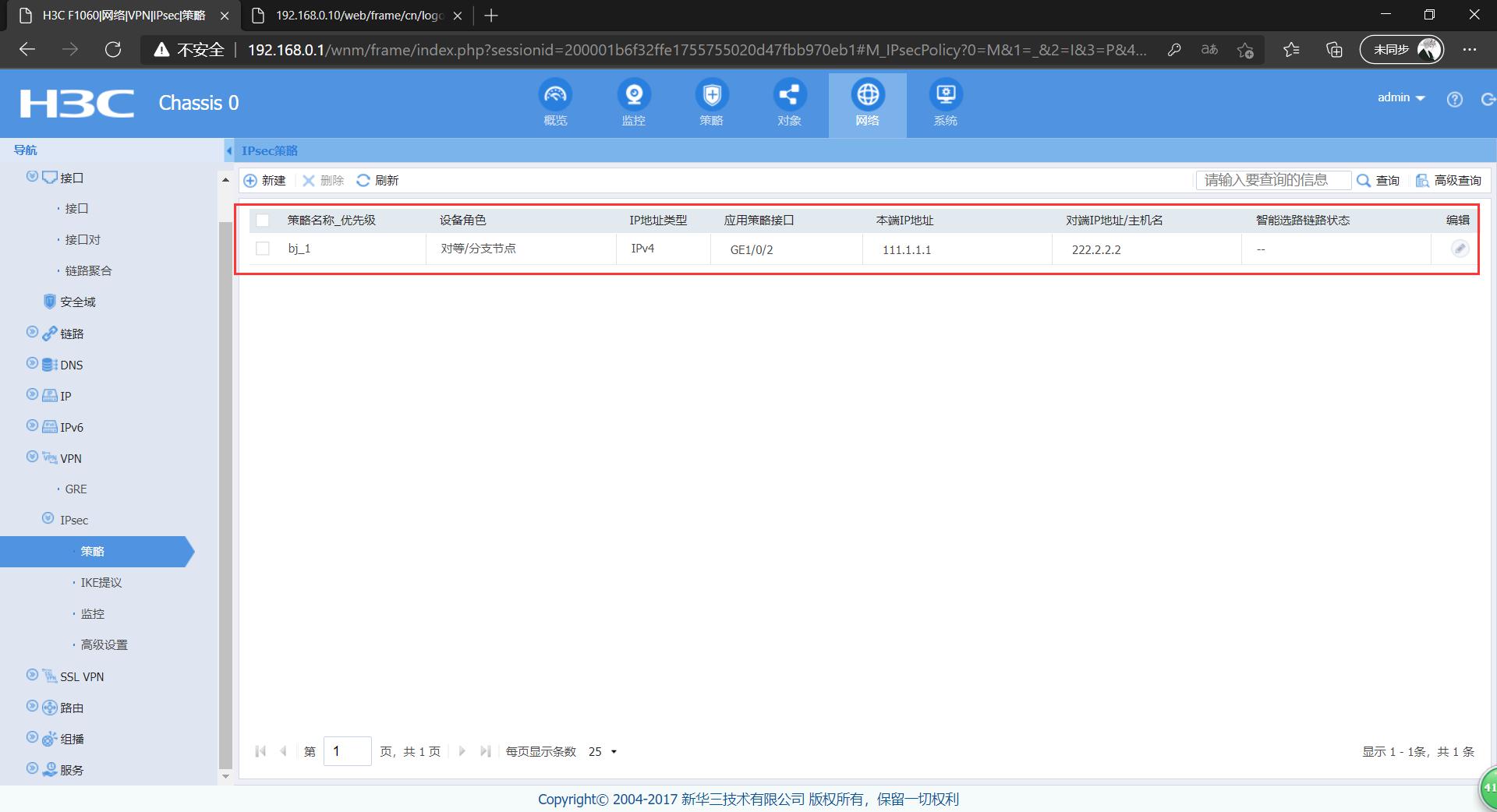

步骤二:在FW1上配置IPsec的IKE提议和IPsec策略

步骤三:FW2上配置IPsec的IKE提议和IPsec策略

配置与FW1同理,IP地址对调,密钥算法一致即可,这里web配置略

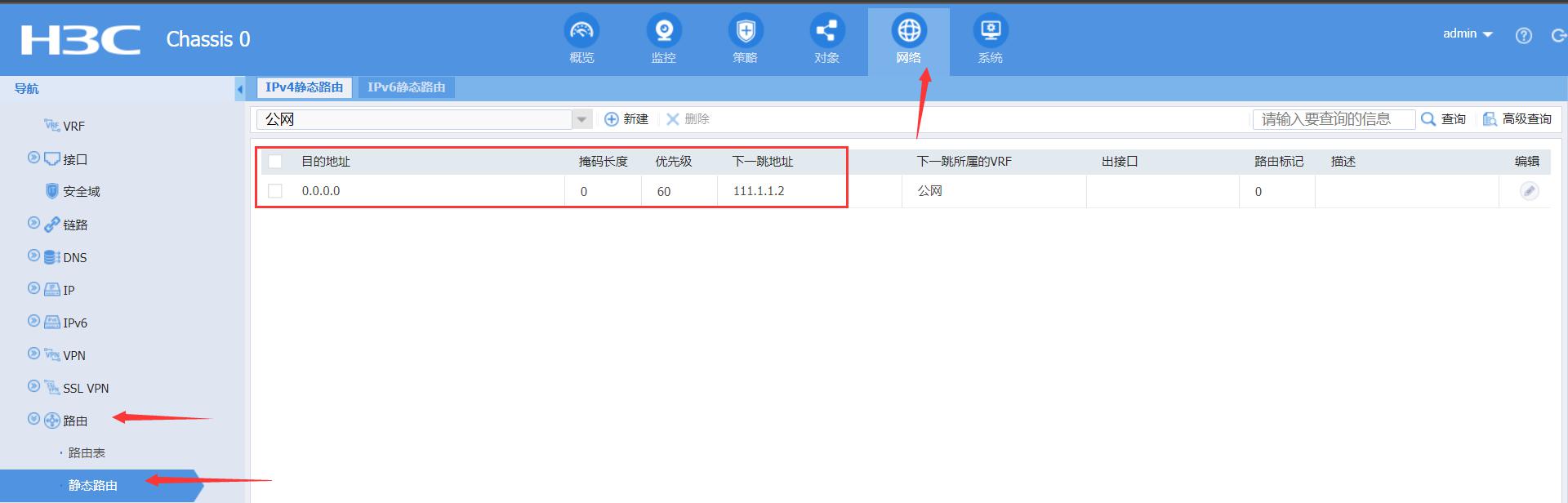

步骤四:在FW1和FW2上分别配置默认路由

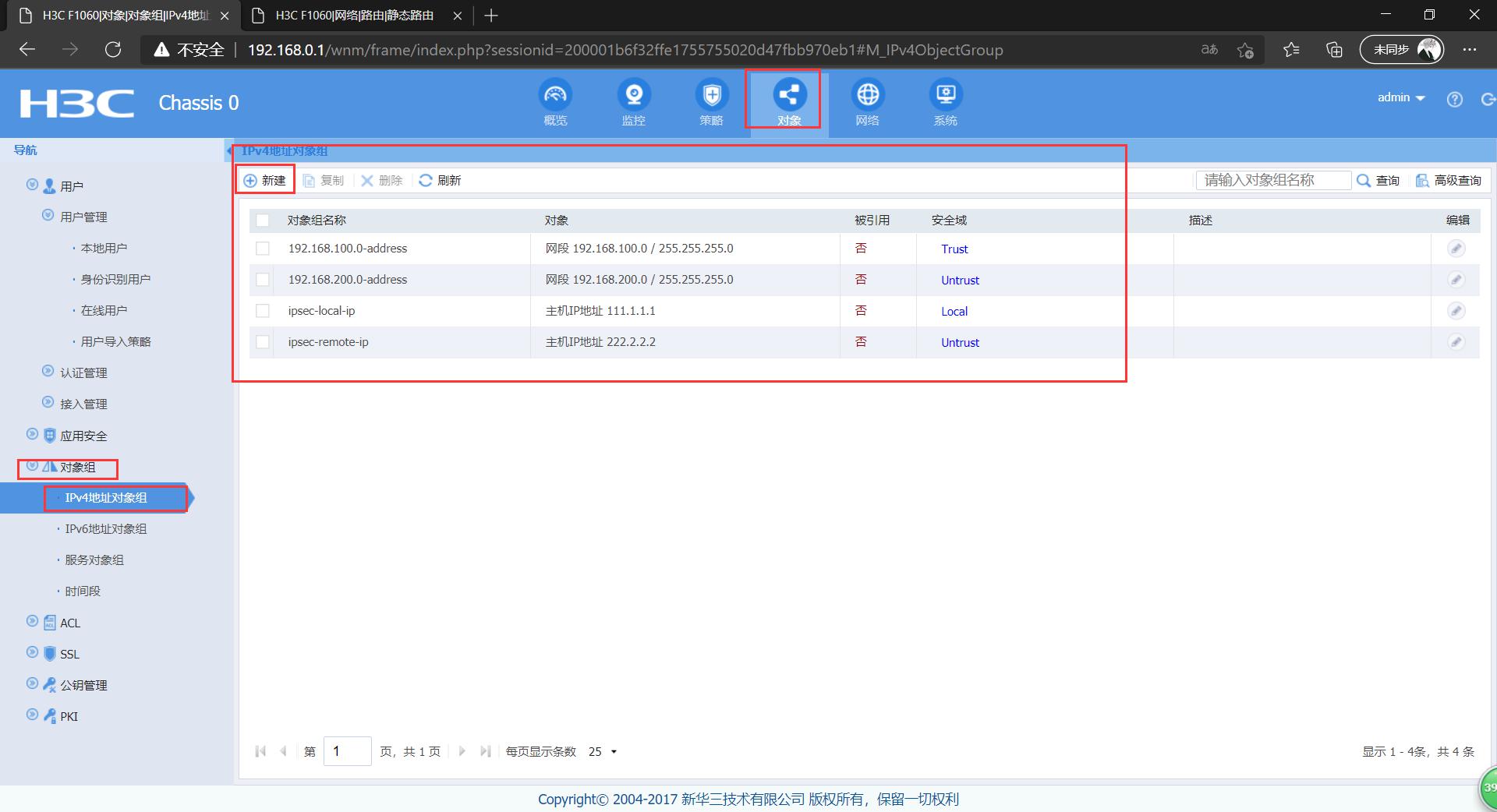

步骤五:在FW1和FW2上配置地址对象

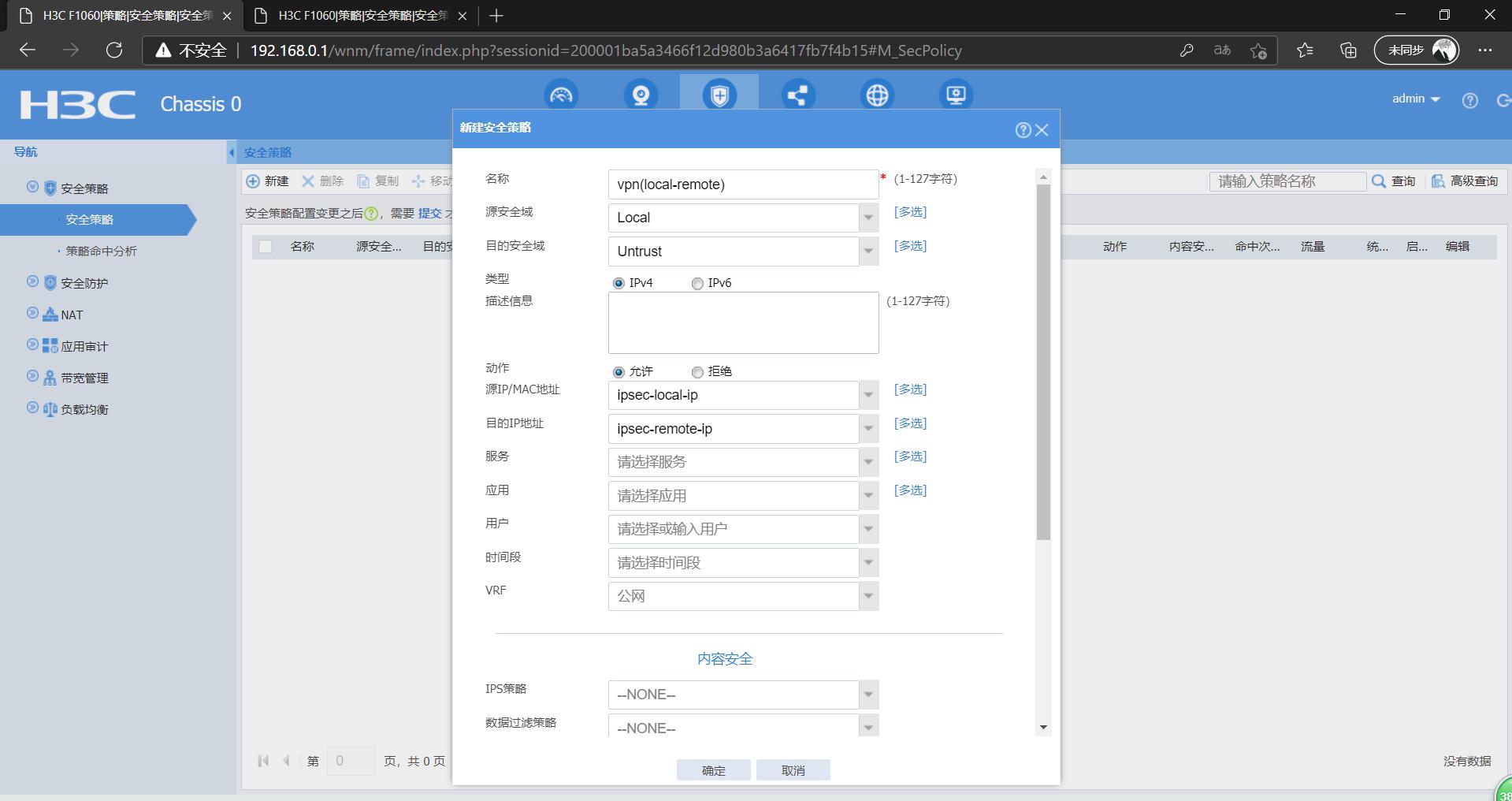

步骤六:在FW1配置安全策略,注意顺序

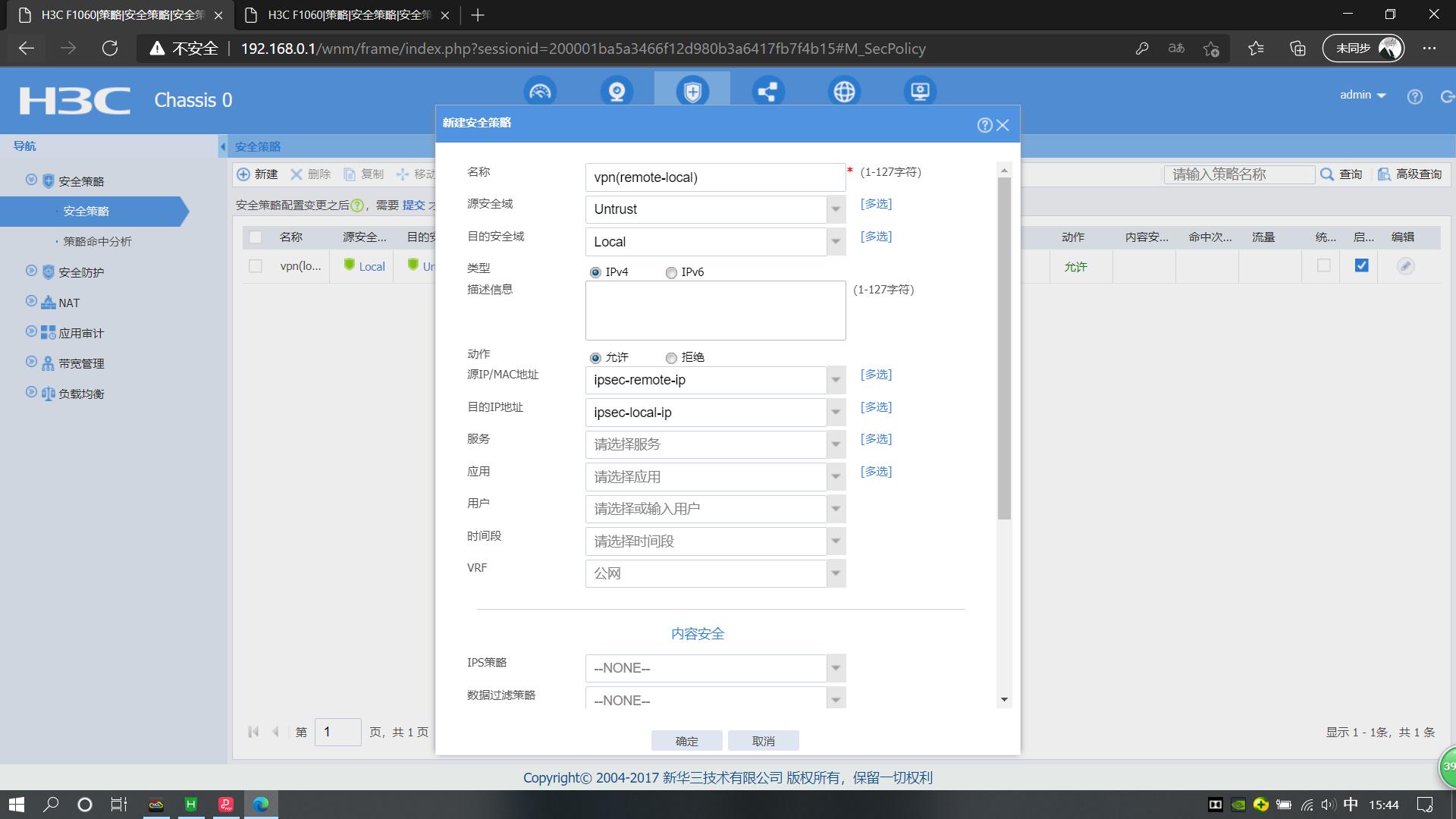

(1) 创建允许VPN的local地址111.1.1.1连接VPN的remote地址222.2.2.2的策略

(2) 创建允许VPN的remote地址222.2.2.2连接VPN的local地址111.1.1.1的策略

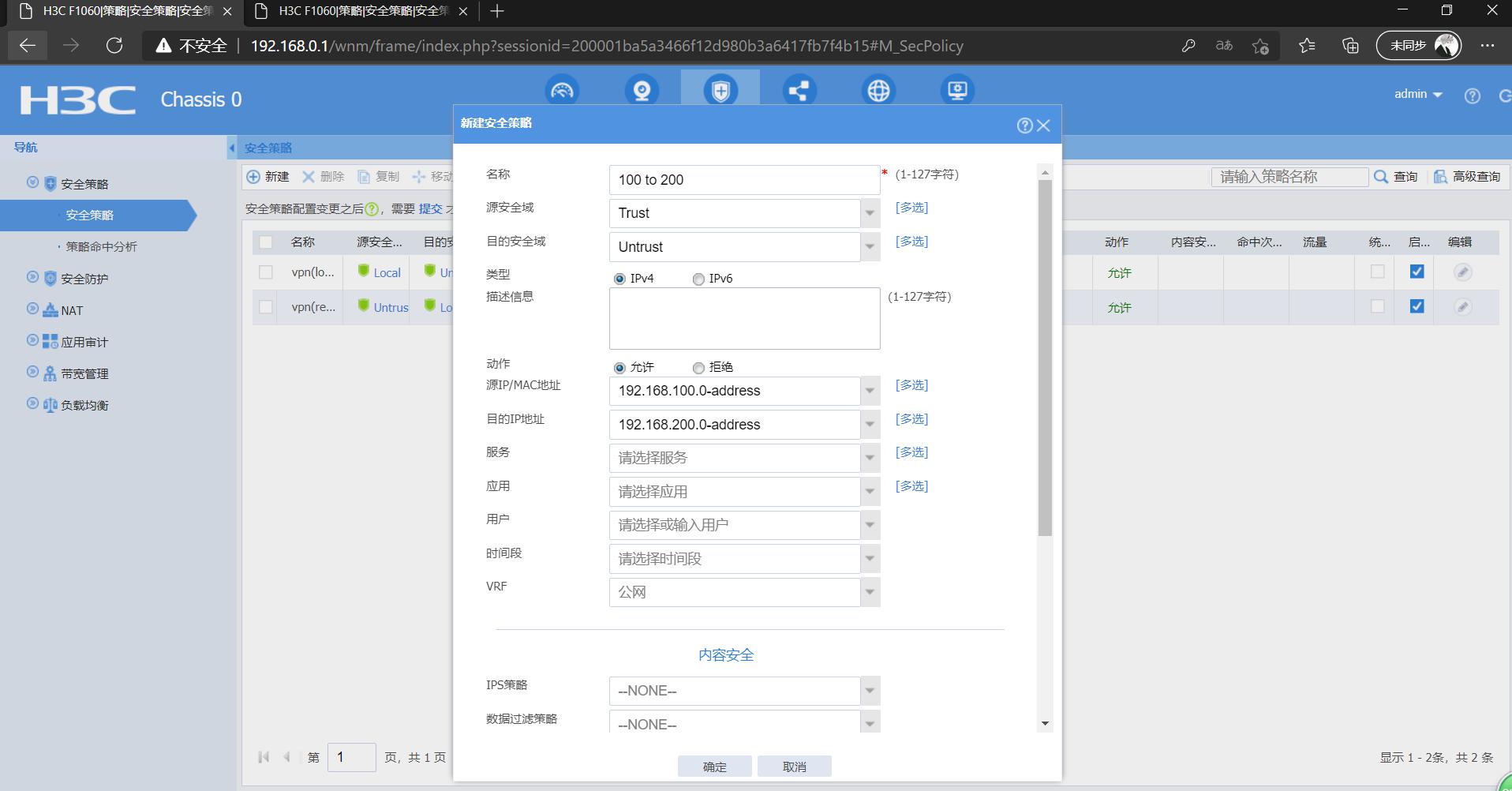

(3) 创建允许trust区域192.168.100.0/24访问untrust区域192.168.200.0/24的策略

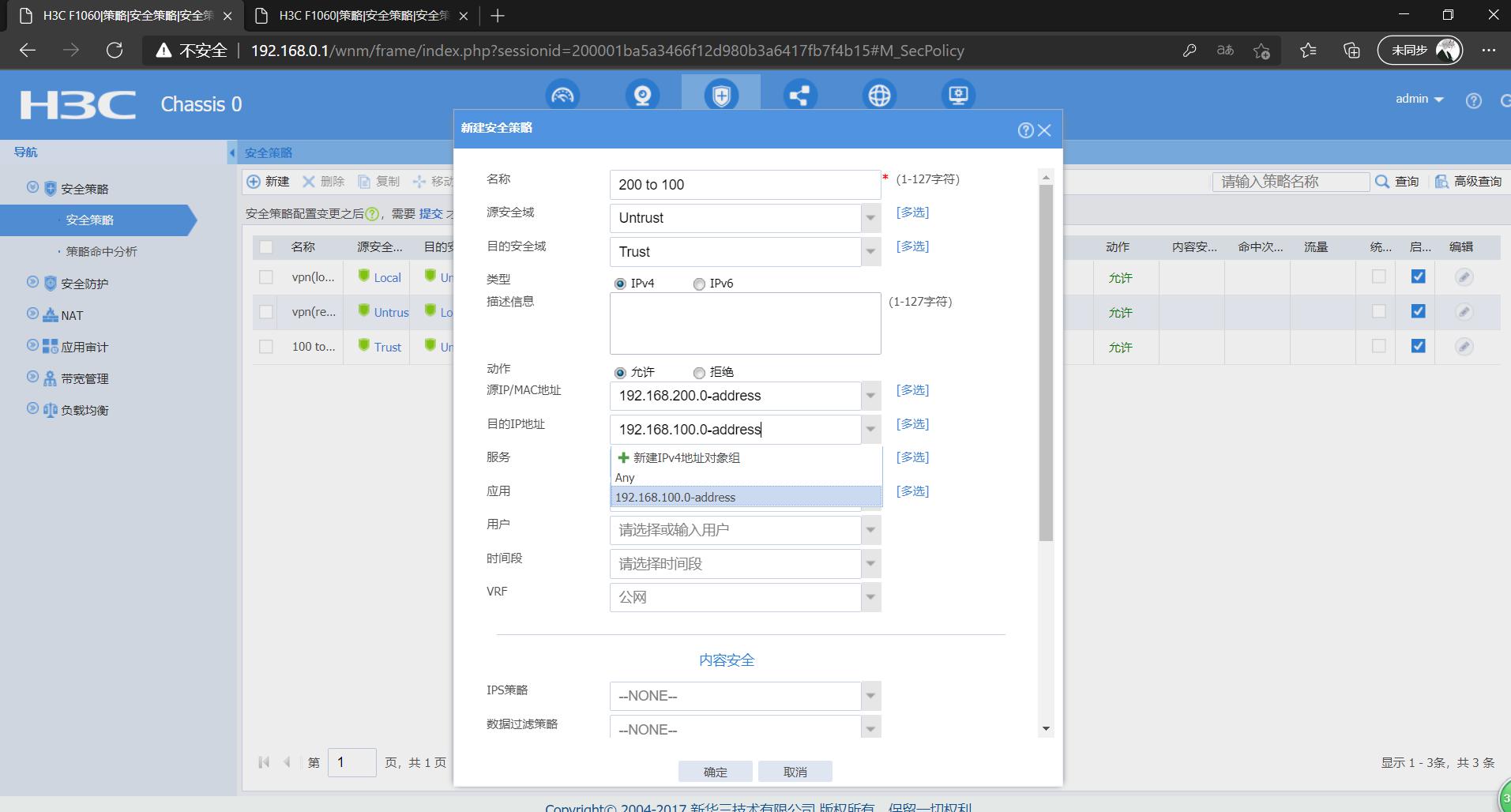

(4) 创建允许untrust区域192.168.200.0/24访问trust区域192.168.168.100.0/24的策略

(5) 完成以上安全策略后,点击提交,以便激活安全策略

步骤七:在FW2上配置安全策略,注意顺序

这里和第六步配置方式一样,只需对调IP地址,这里略

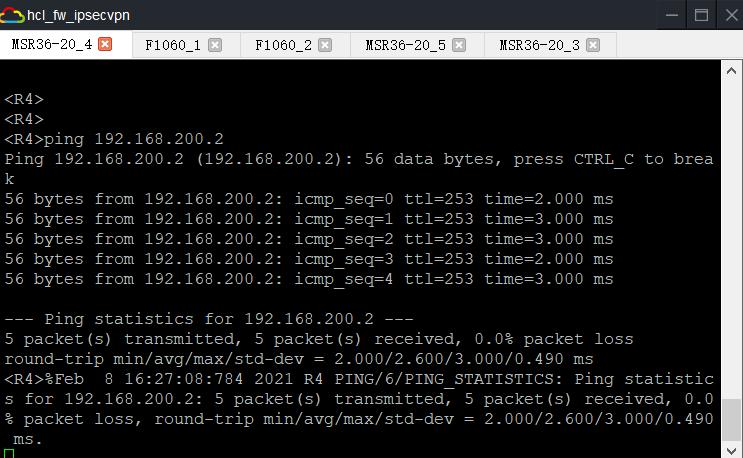

步骤八:在模拟器的北京分部主机ping上海分部主机ip看是否可以互通

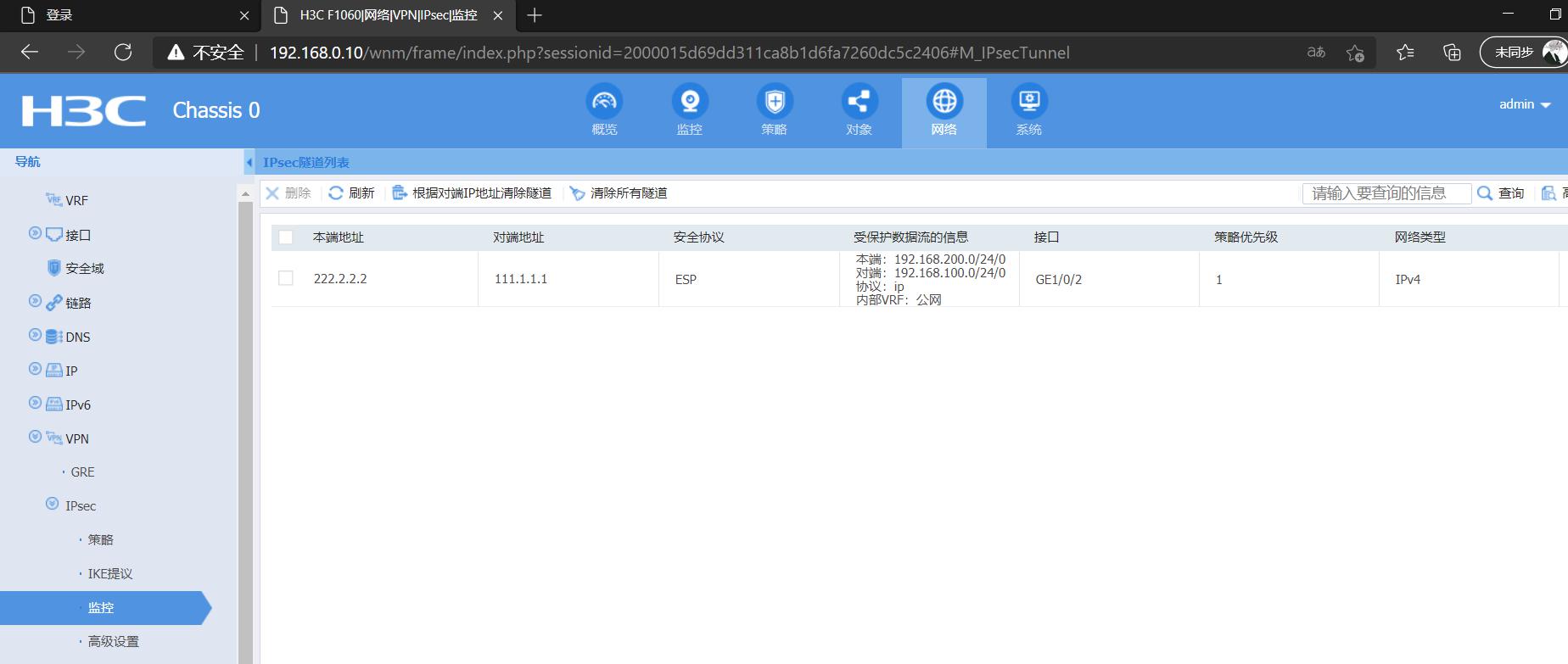

发现可以ping通,然后可以查看以下ipsec的监控

有如上内容出现说明ipsecVPN配置成功