# H3C防火墙-安全域知识与登录实验

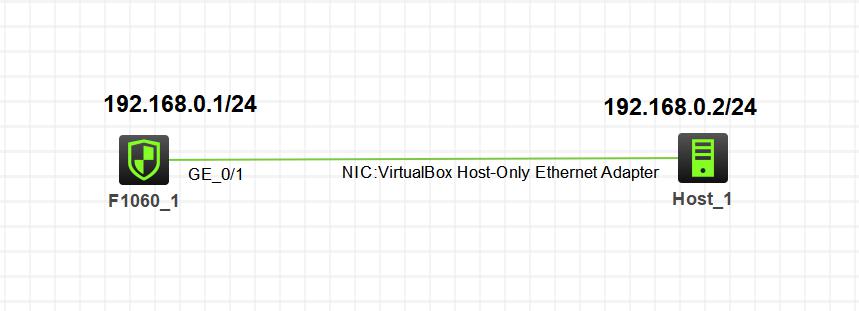

# 实验拓扑

实验二:安全域知识和Telnet、Http、Https方式登录防火墙配置

# 专业知识

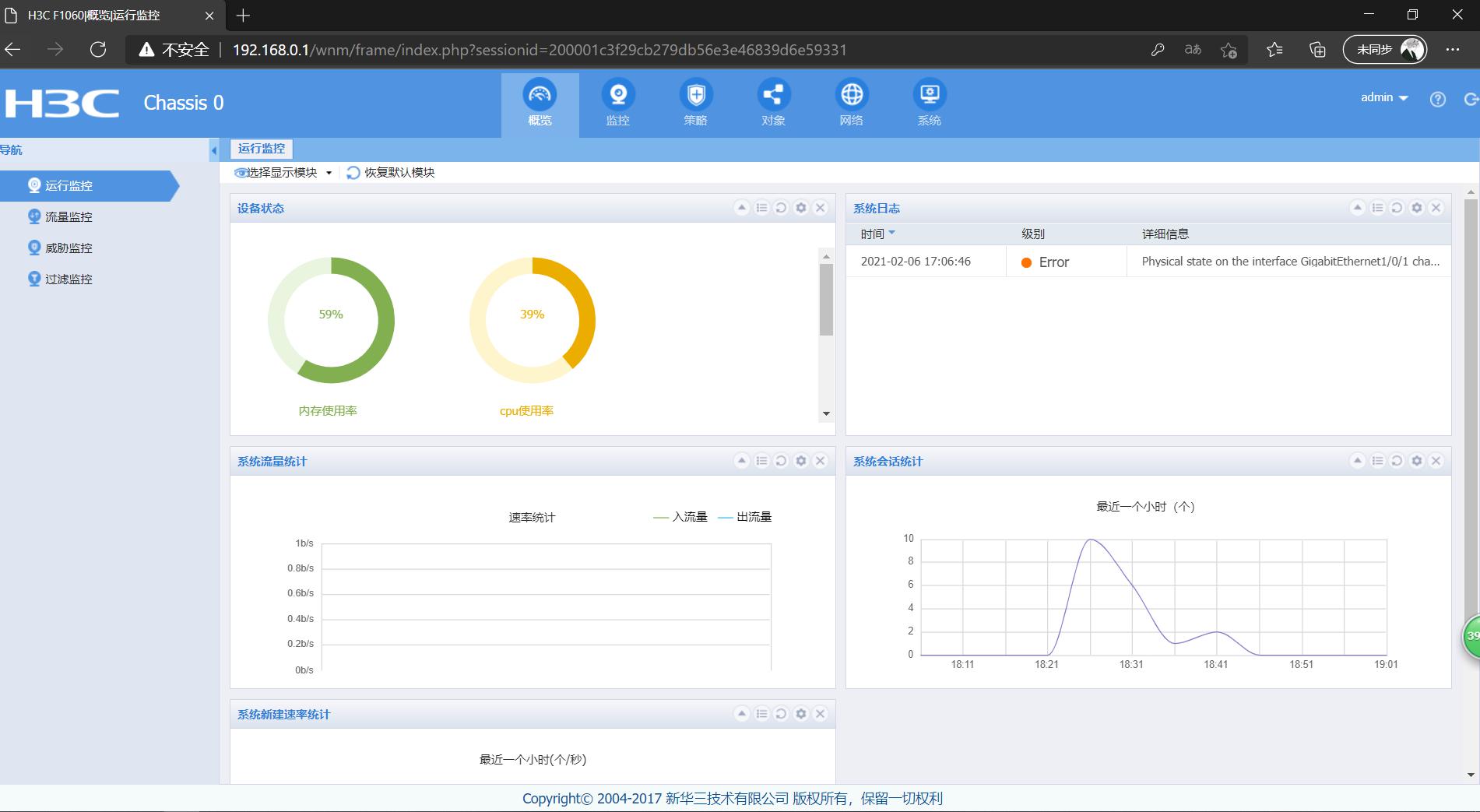

1.安全域的知识

- 安全域(Security Zone)用于管理防火墙设备上安全需求相同的多个接口

- 管理员将安全需求相同的接口进行分类,并划分到不同的安全域,能够实现安全策略的同一管理

- 把防火墙的各个接口划入到不同的安全域中,然后对安全域之间进行安全策略的控制

2.防火墙出厂缺省的安全域

- 华三防火墙出厂存在缺省安全域:Local、Trust、DMZ、Management和Untrust

- 缺省安全域不能被删除,且安全域中没有接口

[H3C]security-zone name ?

STRING<1-31> Security zone name

Local

Trust

DMZ

Untrust

Management

[H3C]security-zone name

3.缺省安全域说明及安全等级

- Untrust(不可信任区域)安全等级是5,一般都是连接外网区域(internet)的接口

- DMZ(Demilitarized Zone,非军事区)安全等级是50,一般为连服务器区域的接口

- Trust(信任区域)安全等级是85,一般都是连接内部网络的接口

- Local(本地区域)安全等级是100,指防火墙本身的各接口,用户不能改变Loccal区域本身的任何配置,包括向其中添加接口

- Management(管理区域)安全等级是100,指通过telnet、http、https等方式用于管理防火墙设备的连接接口

4.安全区域配置主要步骤

安全域知识和登录防火墙配置

步骤二:创建安全域间实例,安全域间实例用于定义连个安全域之间相互访问时所进行的安全策略检查(如包过滤策略ACL、ASPF策略、对象策略等)

说明:包过滤策略即ACL、对象策略即object-policy、ASPF策略即Advance Stateful Packet Filter高级状态包过滤,必须在安全域之间实例上配置安全策略,而且只有匹配放行策略的报文才允许通过,否则系统默认丢弃这些接口之间发送的报文。

5.安全域接口之间报文转发规则

创建安全域后,设备上各接口的报文转发遵循以下规则:

- 一个安全域中的接口与一个不属于任何安全域的接口之间的报文会被丢弃

- 属于同一个安全域的接口之间的报文缺省会被丢弃

- 安全域之间的报文由安全控制策略进行安全检查,并根据检查的结果放行或丢弃,若安全控制策略不存在或不生效,则报文会被丢弃

- 非安全域的接口之间的报文被丢弃

# 实验内容

1.按照拓扑结构连接防火墙G1/0/1接口,启动F1060防火墙

2.配置G1/0/1接口为Management安全域接口,创建访问控制列表ACL2000作为安全策略检查,配置从management安全域到local安全域之间的安全域间实例,执行访问控制列表2000的安全策略检查

步骤一:创建Management安全域,并添加接口G1/0/1

[FW1]security-zone name Management

[FW1-security-zone-Management]import interface g1/0/1

步骤二:创建一个访问控制列表2000作为安全区域间策略检测

[FW1]acl basic 2000

[FW1-acl-ipv4-basic-2000]rule permit source 192.168.0.0 0.0.0.255

步骤三:配置从Management安全域到Local安全域之间的安全域间实例

[FW1]zone-pair security source management destination local

[FW1-zone-pair-security-Management-Local]packet-filter 2000

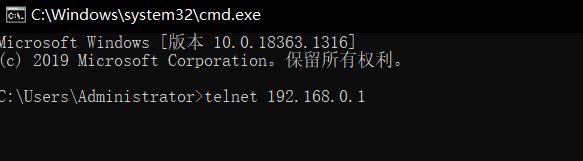

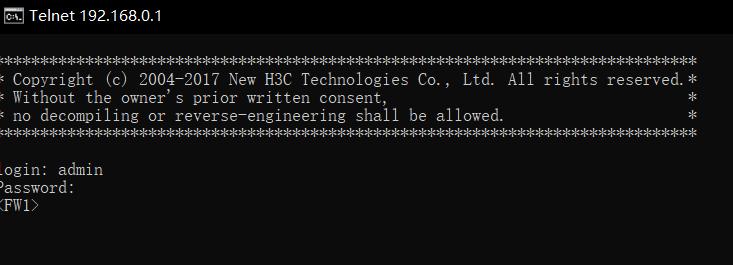

3.在主机上通过Telnet方式登录防火墙,账号密码使用默认的admin

4.在主机上通过http方式登录防火墙,账号密码使用默认admin

5.为了在主机上通过https方式登录防火墙,首先检查admin账号可以发现service-type有没有https,需要增加服务类型

步骤一:通过进入到admin的用户配置中查看service-type是否添加了https服务

[FW1]local-user admin class manage

[FW1-luser-manage-admin]dis th

#

local-user admin class manage

password hash $h$6$UbIhNnPevyKUwfpm$LqR3+yg1IjNct39MkOR0H0iQXLkYB3jMqM4vbAeoXOhbabIIFnjJPEGR00YiYA1Sz4LiY3FmEdru2fOLMb1shQ==

service-type telnet terminal http

authorization-attribute user-role level-3

authorization-attribute user-role network-admin

authorization-attribute user-role network-operator

#

return

[FW1-luser-manage-admin]

可以看到是没有添加https服务的

步骤二:手动为其添加https服务

[FW1-luser-manage-admin]service-type https

6.在主机上通过https方式登录防火墙,账号密码使用默认的admin