# IP 和 TCP 抓包分析实验

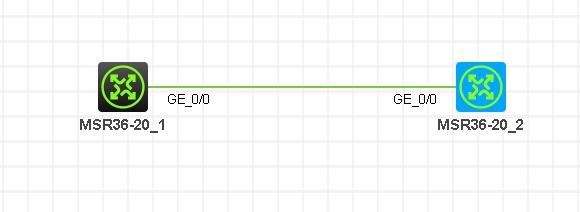

# 一、实验拓扑

注:如无特别说明,描述中的R1或SW1对应拓扑中设备名称末尾数字为1的设备,R2或SW2对应拓扑中设备名称末尾数字为2的设备,以此类推

# 二、实验需求

- 配置IP地址,R1的g0/0口是

1.1.1.1/24,R2的g0/0口是1.1.1.2/24 - 在该链路上开启抓包

- 在R1上ping R2

- 开启 wireshark,查看抓取的ping包的内容

- 在R2上开启FTP服务

- 在R1上访问R2的FTP

- 刷新 wireshark,查看抓取的FTP的登录名和密码

# 三、实验解法

1.修改设备名称

步骤一:R1进入系统视图,修改设备名为R1

<H3C>system-view

System View: return to User View with Ctrl+Z.

[H3C]sysn R1

[R1]

步骤二:R2进入系统视图,修改设备名为R2

<H3C>system-view

System View: return to User View with Ctrl+Z.

[H3C]sysn R2

[R2]

2.配置IP地址

步骤一:进入R1 g0/0接口视图下配置IP为 1.1.1.1/24

[R1]int g0/0

[R1-GigabitEthernet0/0]ip add 1.1.1.1 24

步骤二:进入R2 g0/0接口视图下配置IP为 1.1.1.2/24

[R2]int g0/0

[R2-GigabitEthernet0/0]ip add 1.1.1.2 24

3.开启抓包

步骤一:右键点击R1和R2相连的链路,点击 开启抓包

4.在R1上ping R2

<R1>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=1.000 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=0.000 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=1.000 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=2.000 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=2.000 ms

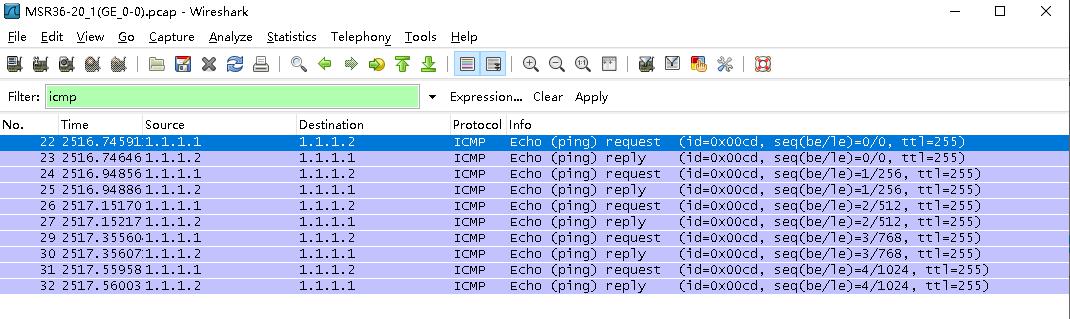

5.开启 Wireshark,查看抓取的ping包内容

步骤一:右键点击R1和R2相连链路,点击 启动Wireshark

步骤二:搜索icmp报文信息,可以看到以下抓取的ping包

步骤三:双击任意ping包查看详细信息

6.在R2上开启FTP服务,创建用户 zx,密码 123456

[R2]ftp server enable

[R2]local-user zx class manage

New local user added.

[R2-luser-manage-zx]password simple 123456

[R2-luser-manage-zx]authorization-attribute user-role level-15

[R2-luser-manage-zx]service-type ftp

[R2-luser-manage-zx]qui

[R2]

7.在R1上访问FTP服务,输入用户名和密码

<R1>ftp 1.1.1.2

Press CTRL+C to abort.

Connected to 1.1.1.2 (1.1.1.2).

220 FTP service ready.

User (1.1.1.2:(none)): zx

331 Password required for zx.

Password:

230 User logged in.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp>

8.刷新Wireshark,发现已经抓取到FTP的登录名和密码,如图所示